2. Toegangsbeleid

Organisaties die belang hechten aan hun cyberbeveiliging, hebben aandacht voor beveiligingsaspecten van personeel, toegangsbeleid en het beheer van assets (hardware en software). Wie heeft toegang tot wat en met welke rechten? Door deze beveiligingsaspecten serieus te nemen en passende maatregelen te implementeren, verbeter je de cyberbeveiliging in deze eerste linie en vergroot je de veerkracht van de netwerk- en informatiesystemen.

Personeel, toegangsbeleid en beheer van assets

In de zorgplicht vanuit de NIS2-richtlijn worden maatregelen verlangd op 3 onderdelen: beveiligingsaspecten van personeel, toegangsbeleid en beheer van assets.

Onderdeel 1 Beveiliging van menselijke bronnen

Het personeel van een organisatie kan worden gezien als de eerste verdedigingslinie tegen cyberaanvallen. Personeel speelt dus een cruciale rol bij het op pijl houden van de beveiliging van systemen en gegevens. Centraal staat dat een organisatie er voor zorgt (door middel van passende opleidingen of trainingen) dat medewerkers hun verantwoordelijkheden voor digitale beveiliging begrijpen en dit kunnen toepassen in hun werk. De verantwoordelijkheden kunnen per functie verschillen.

-

Cyberhygiëne

De NIS2-richtlijn verlangt dat het personeel wordt opgeleid of getraind in cyberveiligheid. Ze moeten zich bewust zijn van de mogelijke cyberdreigingen, deze kunnen herkennen en weten hoe ze moeten reageren. Stimuleer veilig gedrag van medewerkers. Onbedoeld kunnen medewerkers grote schade toebrengen met een besmette USB-stick, een zwak wachtwoord of door het klikken op een phishingmail. Je helpt hen door een relevante cybersecuritytraining aan te bieden, een bewustwordingscampagne uit te rollen of te cybercrisis te oefenen.

-

Procedures voor nieuwe werknemers, functie- of rolwisselingen en het beëindigen van een dienstverband

Vaak hangt toegang tot systemen of netwerken af van de rol of functie die iemand binnen de organisatie vervult. NIS2-organisaties moeten procedures hebben ingericht voor het starten, beëindigen of veranderen van toegang tot bedrijfsonderdelen. Dit dient te worden vastgelegd en gehandhaafd. Het gaat om:

- Het inzichtelijk en beheersbaar maken van de medewerkers die rollen en of rechten toegekend krijgen;

- Het inzichtelijk en beheersbaar maken van medewerkers waarvan rollen en of rechten worden ingetrokken;

- Het inzichtelijk en beheersbaar maken van medewerkers waarvan rollen en of rechten wijzigen.

-

Screening

Risico's beperk je ook door de betrouwbaarheid van werknemers te screenen voor aanvang van het dienstverband. Screening houdt in dat een werkgever informatie opvraagt over een sollicitant of werknemer, om zo een inschatting te maken van de betrouwbaarheid van deze persoon. Een verklaring omtrent het gedrag (VOG) is hier een bekend voorbeeld van. Voor sommige vertrouwensfuncties bijvoorbeeld bij politie, luchtvaart of bij veiligheidsfuncties bij de overheid, is een screening verplicht. Autoriteit Persoonsgegevens verstrekt je meer informatie over screening.

NIS2-zorgplicht

In de Europese NIS-2 richtlijn worden maatregelen vereist voor beveiligingsaspecten ten aanzien van personeel, toegangsbeleid en beheer van activa. Dit staat in artikel 21 lid 2 sub i.

Bereid je voor op de NIS2

Voor de voorbereiding op de Cyberbeveiligingswet die voortkomt uit de NIS2-richtlijn, vind je hier suggesties, handvatten en aandachtspunten. Omdat de zorgplichtmaatregelen nog niet zijn uitgewerkt in de regelgeving, baseren we de suggesties, tips en handreikingen op wat er gangbaar is in de cybersecuritypraktijk. Het uitvoeren of volgen ervan vergroot de cyberweerbaarheid van je organisatie, maar het is geen garantie dat je organisatie al voldoet aan komende wetgeving.

De NIS2-Quickscan

De NIS2-Quickscan is een tool voor organisaties die willen weten hoe zij zich kunnen voorbereiden. Deze scan is met name bedoeld voor IT- en cybersecurity-specialisten en -verantwoordelijken binnen organisaties. De scan biedt ook handelingsperspectief: per thema worden technische of organisatorische maatregelen voorgesteld die kunnen bijdragen aan de digitale weerbaarheid van organisaties en aan de voorbereiding op de NIS2.

Onderdeel 2 Toegangsbeleid

Om grip te houden op de beschikbaarheid, integriteit en vertrouwelijkheid en van jouw netwerk en informatiesystemen, is het van belang om een goed toegangsbeleid in te richten. In een toegangsbeleid bepaal je wie toegang heeft tot welke systemen en met welke rollen en rechten. Omdat elke organisatie te maken heeft met nieuwe medewerkers, vertrekkende medewerkers of functiewisselingen, is een zorgvuldige administratie van toegangsrechten hard nodig.

-

Geautoriseerde toegang

In een toegangsbeleid borg je :- dat alleen geautoriseerde medewerkers toegang kunnen verstrekken;

- aan gebruikers voor wie toegang tot die systemen of gegevens relevant is;

- dat er alleen toegang gegeven wordt voor de periode waarvoor toegang nodig is;

- dat je specifieke rechten uitgeeft. Je kunt hier het principe van least privilege hanteren en ook een scheiding van rechten maken. Gebruik hiervoor een rechtenmatrix;

- dat bij het toekennen van toegang aan externen (zoals leveranciers of IT-dienstverleners), duidelijke afspraken worden gemaakt over de toegang en welke veiligheidseisen je aan de toegang stelt;

- dat er een procedure is voor het moment van aanpassen van de toegangsrechten. Dit moet tijdig gebeuren wanneer iemand van functie wisselt of vertrekt;

- dat in een register de toegekende toegangsrechten wordt bijgehouden;

- dat er logging is op het beheer van de toegangsrechten zodat je weet wie wanneer welke rechten heeft verstrekt en ontvangen.

Tip: Zero Trust

Pas de Zero Trust-strategie toe binnen jouw organisatie. Deze strategie neemt als uitgangspunt om niets en niemand te vertrouwen en telkens alles opnieuw te verifiëren. In het kader van cyberweerbaarheid klinkt dit misschien logisch, maar de realiteit is dat de (traditionele) manier hoe we IT-systemen inrichten vaak elementen van vertrouwen bevatten. Lees meer over Zero Trust.

Continue aandacht voor cyberbewustwording

De meeste cyberincidenten ontstaan door menselijke fouten. Cybercriminelen maken slim gebruik van naïviteit en gemakzucht die de gemiddelde mens niet vreemd is. Bewustzijn van cyberrisico's is dus heel belangrijk voor het voorkomen van incidenten. Kijk wat je kunt doen om hier continu aandacht aan te geven.

-

Privileged accounts

Gebruikersaccounts met verhoogde rechten ofwel 'privileged accounts' zijn accounts die toegang hebben tot gevoelige informatie en die systeeminstellingen kunnen wijzigen. Het zijn bijvoorbeeld admin accounts, system accounts, DBA (Database) accounts, service accounts of netwerk accounts (NOC). Vanzelfsprekend wil je voor de veiligheid van je systemen en gegevens, de toegang van deze privileged accounts beperken tot de personen die het echt nodig hebben. Daarom neemt een organisatie in het toegangsbeleid ook de volgende zaken op:

- dat er specifieke accounts ingericht zijn die uitsluitend worden gebruikt voor systeembeheertaken zoals installatie, configuratie, beheer of onderhoud. Dit houdt in dat de toegekende rechten van een specifiek account met verhoogde rechten geen onderdeel uitmaken van een standaard gebruikersaccount;

- dat gebruikersaccounts met verhoogde rechten zo ver als mogelijk geïndividualiseerd en beperkt zijn. Zorg dat alleen medewerkers die dit account echt nodig hebben ook daadwerkelijk toegang hebben tot dit account;

- dat logging wordt toegepast op het beheer van verhoogde rechten;

- dat toegangsrechten van gebruikersaccounts met verhoogde toegangsrechten periodiek worden beoordeeld en indien nodig worden aangepast op basis van organisatorische of IT-wijzigingen. Dit proces dient te worden gedocumenteerd;

- dat er - indien wenselijk - gelogd wordt welke (beheer)acties zijn uitgevoerd door gebruikers met verhoogde rechten;

- dat er bij het verkrijgen van toegang door deze accounts veiligheidsmaatregelen worden vereist zoals bijvoorbeeld multifactorauthenticatie (MFA).

-

Authenticatie

Omdat je de identiteit van de persoon die toegang vraagt wil vaststellen, moet je gebruik maken van een authenticatiemethode. Het gebruik van sterke authenticatiemethoden, zoals inloggen in meerdere stappen via multifactorauthenticatie, draagt bij aan de cyberbeveiliging van je systemen en gegevens. Voor toegang tot hoger geclassificeerde systemen, bedrijfsgegevens of beheerrechten, kun je extra eisen stellen aan de toegang. Bijvoorbeeld langere wachtwoorden, alleen inloggen via een specifiek netwerk of vanaf een bepaalde locatie.

Tip: Gebruik de rechtenmatrix

Een rechtenmatrix is een handig hulpmiddel bij het creëren van overzicht; wie heeft waartoe toegang en met welke rechten?

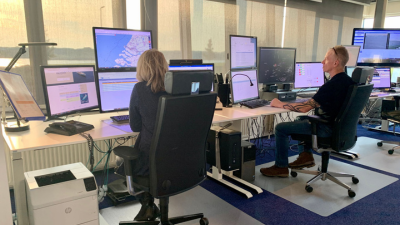

Gevaar op zee na hack bij maritieme dienstverlener

Ongeveer een kwart van de olieplatforms in het Nederlandse deel van de Noordzee wordt op afstand bewaakt door Royal Dirkzwager. Maar stel je voor dat de systemen uitvallen en er geen enkel signaal meer binnenkomt op de controlekamer. Dan liggen er mogelijk catastrofale gevolgen ligt op de loer.

In het ondernemersverhaal 'Gevaar op zee na hack bij maritieme dienstverlener' vertelt Nicolas Maes hoe je de kans op een hackaanval verkleint, onder andere door multifactorauthenticatie te gebruiken.

Onderdeel 3 Beheer van assets

Het beheer van assets (of activa) bestaat uit een aantal stappen:

-

Inventariseer de assets

Inzicht en beheer van activa of assets houdt in dat organisaties een inventaris bijhouden van al het materiaal zoals hard- en software en de gegevens die deze assets bezitten en gebruiken (dit is ook onderdeel van de risicoanalyse). Op basis van deze inventaris kun je ervoor zorgen dat potentiële kwetsbaarheden te identificeren en te beheren zijn. Daarnaast moeten NIS2-organisaties ook procedures hebben voor het veilig verwijderen van activa aan het einde van hun levensduur. Het doel hiervan is dat mogelijke aanwezige data op apparatuur niet in verkeerde handen komt.

Een classificatie voor gevoelige informatie moet worden gedefinieerd en gedocumenteerd. Het classificeren van gevoelige informatie stelt je in staat om hier de juiste autorisatie aan te koppelen, zodat je beter zicht hebt wie deze informatie tot zich kan nemen. Gebruik voor de mate van vertrouwelijkheid (bijvoorbeeld openbaar, alleen voor interne verspreiding of vertrouwelijk) classificaties die zijn afgeleid van nationale wetgeving, internationale overeenkomsten of internationaal aanvaarde strategieën voor informatie-uitwisseling, zoals het Traffic Light Protocol (TLP).

-

Beheer van assets en netwerk- en informatieveiligheid

Een organisatie zorgt voor het juiste beheer van assets gedurende de levenscyclus van een asset: van de aankoop, het gebruik, de opslag, de transport en de verwijdering ervan. Ook is aan te raden om alle asset van een classificatieniveau te voorzien zodat de vereiste beschikbaarheid, integriteit en vertrouwelijkheid vastgesteld is. Dit wordt ook wel de 'BIV classificatie' genoemd. Op basis van het classificatieniveau bepaal je welke maatregelen passend zijn om het juiste niveau van digitale weerbaarheid te bereiken.

Dit beleid moet daarnaast ook het veilig gebruik, veilige opslag, veilig transport en de verwijdering en vernietiging van assets benoemen. Apparatuur, hardware, software, media (denk hierbij aan verwisselbare media zoals USB) of gegevens mogen alleen naar externe locaties worden overgebracht na goedkeuring door geautoriseerd personeel in overeenstemming met het beleid. Van belang is hierbij na te denken wie binnen de organisatie verantwoordelijk is voor welke stappen. Dit inventariseer je vooraf.

Effectiviteit en herziening

Het personeels- en toegangsbeleid en beheer van assets en de hierbij behorende maatregelen moeten periodiek worden getest, getoetst (interne onafhankelijk toets of audit) en herzien. Hierbij neem je mee dat veranderingen in de organisatie mee en de actuele risico's die voor je organisatie gelden. De testresultaten neem je op in de herziene versies van de beleidsdocumenten.

Tip: Assets om te inventariseren

Onder assets mag je verstaan wat je wilt. Gangbaar is om al je IT-en OT-onderdelen tot je assets te rekenen; je ('slimme') apparaten, netwerkapparatuur, applicaties, servers etc. Dit kun je handmatig uitvoeren en bijvoorbeeld bijhouden in spreadsheet. Dit geeft je ook de mogelijkheid om formules toe te passen. Je kunt instellen dat je een waarschuwing krijgt als een licentie hernieuwd moet worden voor een bepaalde datum. Je kunt ook koppelingen maken met je rechtenmatrix voor toegangsbeheer.

Omdat het belangrijk is om deze inventarisatie actueel te houden, kan het interessant zijn om een deel van deze inventarisatie te automatiseren. Dit geldt met name wanneer het aantal hard- en software producten groeit binnen jouw bedrijf en er de wens is naar meer detail.