Mogelijke hack Saxion verijdeld door snel optreden na waarschuwing

Tijdens een grote politieoperatie in juni 2024, Operation Endgame, bleek dat duizenden inloggegevens gestolen waren om mogelijk ransomware-aanvallen mee te plegen. Ook van Saxion, hogeschool en kennisinstelling in Oost-Nederland, waren inloggegevens van 288 mailaccounts buitgemaakt.

Wilbert Hepping, Chief Information Security Officer (CISO), ontving van het Digital Trust Center een zogenoemde notificatie (waarschuwing) over deze cyberdreiging en vertelt openhartig over het datalek.

De CISO van Saxion vertelt over het datalek

- Download in MP4 HD formaat MP4 HD | 373.9 MB

Ik ben Wilbert Hepping, ik ben CISO van Hogeschool Saxion. Een hogeschool in het Oosten van het land.

Als CISO ben ik verantwoordelijk voor de risicos beheersen op het gebied van informatiebeveiliging. We kregen op een donderdagmiddag een melding binnen van het DTC.

Dat was voor ons nog een vraag van wat is dit nu? Wat voor melding krijgen wij nu binnen?

Ik heb gelijk bijgeschakeld met onze Informatie Security Specialist, om te kijken wat is dit voor melding.

Wat betekent dit voor ons? En moeten wij hier wat mee? Zijn oordeel was gelijk, we moeten hier een incident van maken.

De eerste stap die we op dat moment hebben gezet is dat wij ons CSIRT bij elkaar hebben geroepen. Dat betekent dat er verschillende specialisten van verschillende teams bij elkaar worden geroepen om gezamenlijk naar het incident te kijken en acties uit te zetten.

We hebben denk ik binnen een uur het eerste CSIRT-overleg gehad om te bepalen welke acties moeten we nu uitvoeren.

Daarbij hebben we de accounts opgedeeld in een aantal groepen. Waarin we hebben gekeken, waar zitten de verschillende risicos? De grootste risicos voor ons lagen natuurlijk bij de accounts van onze medewerkers.

Waarom het een belangrijke prioriteit melding voor ons was, was de inhoud die erin stond. Dus het ging over een aantal accounts en we hebben gelijk geanalyseerd over welke accounts dit ging.

Het bleek dat het ook gewoon om accounts ging van medewerkers die nog in dienst waren en ook van een beheerder. Dus op dat moment hebben we gezegd: Dit heeft een hoge prioriteit voor ons.

Want als deze accounts echt gehackt zijn of gelekt zijn, kan het betekenen dat wij een risico gaan lopen als Saxion.

Dus in dit hele specifieke geval hebben wij gezegd omdat hier medewerkers accounts bij zitten die via een stukje malware buit zijn gemaakt, kiezen wij er juist voor om de devices van deze medewerkers helemaal opnieuw te installeren zodat we honderd procent zeker weten dat de malware niet meer op die devices staat.

Ik denk dat er wel meerdere lessen zijn die je als organisatie kunt leren van dit soort meldingen.

Ik denk dat het belangrijkste is dat je gewoon voorbereid moet zijn, dat je op ieder moment gewoon een melding kunt verwachten.

Al is het van het DTC of het kan ook van een goedaardige hacker zijn, op dat moment moet je weten wat je moet doen.

Eerste stappen

Op een donderdagmiddag in juni, rond 12 uur, kwam de notificatie van het Digital Trust Center over de gestolen Saxion-mailaccounts bij Hepping binnen. “We zochten eerst uit wat voor organisatie het Digital Trust Center is. Toen het een cybersecurity-onderdeel van het ministerie van Economische Zaken bleek te zijn, zijn we direct in actie gekomen. De eerste stap die wij toen zetten, was om ons CSIRT bijeen te roepen." Dat betekent dat experts uit verschillende teams bij elkaar komen om de situatie te analyseren en acties uit te zetten.

De gelekte accounts werden door het team ingedeeld in een aantal groepen om een beeld te krijgen van de risico’s. "Het grootste bedrijfsrisico lag bij de accounts van onze medewerkers omdat zij direct toegang hebben tot ons netwerk en onze bedrijfsgegevens. De tweede risicogroep bestond uit accounts van studenten."

Uiteindelijk bleek het te gaan om de accounts van vier medewerkers en zo’n 75 studenten. De overige accounts waren niet meer actief. Die waren bijvoorbeeld van afgestudeerde studenten of medewerkers die niet meer bij Saxion in dienst waren.

Herstelacties

“Als eerste moesten de risico’s ingeperkt worden”, zegt Hepping. “We hebben van alle geïnfecteerde accounts het wachtwoord gereset, zodat er niet meer een poging tot inloggen kon worden gedaan. Daarna keken we of we vreemde gedragingen in het systeem zagen. Dat bleek niet het geval.

Vervolgens zijn de betreffende medewerkers en studenten rechtstreeks geïnformeerd via hun privé-mail. De laptops van de medewerkers zijn opnieuw geïnstalleerd. Daarmee hebben we de eventuele malware op deze computers verwijderd.”

Bij de studenten was dit niet mogelijk omdat zij op een eigen laptop werken. Aan hen deed Saxion de suggestie om een scan te doen en de malware te (laten) verwijderen. Hepping: “Ook hebben we aangeboden om dat door de IT-servicedesk te laten doen.” Navraag leert dat geen van de studenten dat laatste heeft gedaan.

Geen ransomware dankzij inloggen in 2 stappen

Volgens Hepping liep Saxion geen risico op bijvoorbeeld een aanval met gijzelsoftware. De gestolen inloggegevens van Saxion hebben niet tot schade geleid, zo concludeerde de security-afdeling. “Daar heeft multifactorauthenticatie (MFA) bij geholpen”, zegt hij. Sinds ongeveer twee jaar is MFA opgenomen in het securitybeleid van Saxion. Met MFA log je in via twee stappen. De eerste stap is een e-mailadres en wachtwoord en de tweede stap is het invoeren van een cijfercombinatie die op een mobiele telefoon verschijnt.

Notificatie zet aan tot actie

“Wij hebben de melding van het DTC als fijn ervaren omdat we direct op basis van deze gegevens konden handelen. Wat we nog wel misten, maar dat was op dat moment waarschijnlijk niet bekend, is hoe oud de gegevens zijn.”

Meldingen over dataleks, kwetsbaarheden en incidenten kunnen uit verschillende hoeken komen. Naast het DTC notificeert ook bijvoorbeeld SURFcert als Computer Emergency Respons Team de bij hen aangesloten onderwijsorganisaties. Tussen deze cyberorganisaties vindt onder regie van het Nationaal Cyber Security Centrum (NCSC) goede afstemming plaats.

Geleerde lessen

"Door dit soort meldingen wordt een bedrijf even op scherp gezet en daar leer je van", vertelt Hepping. “Ik denk dat het belangrijkste is dat je goed voorbereid bent, want je kunt op ieder moment een melding over een mogelijk lek of cyberdreiging ontvangen. Dat kan van het DTC zijn, maar bijvoorbeeld ook van een goedaardige hacker. Op dat moment moet je gewoon weten wat je moet doen.”

Als er een dreigingsmelding binnenkomt, weet Hepping welke stap hij moet zetten en hoe hij en zijn collega's in actie moet komen. “Dat zijn zaken die je wel op orde moet hebben, want bij incidentmeldingen moet je heel snel kunnen schakelen. Als je een paar uur wacht, kun je soms al te laat zijn. Dat is de basis die al op orde moet zijn.

Ten tweede denk ik dat het ook heel erg belangrijk is dat je weet wat je hebt: wat voor assets heb je, welke apparaten, weet wat je moet beveiligen. Dan kan je daar ook maatregelen op treffen.” Bij Saxion wisten ze heel goed van welke accounts zij eigenaar waren en van welke niet en welke accounts nog actief gebruikt werden.

Saxion heeft ook ervaren hoe belangrijk het is om logging te hebben. “Want vanuit die log hebben wij kunnen zien of er accounts misbruikt waren, waardoor we ook daarop onze maatregelen konden toespitsen.”

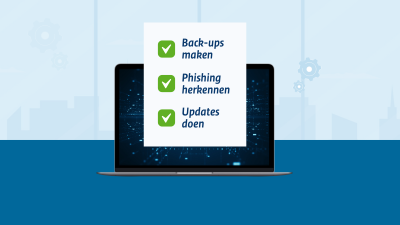

“Een andere aanbeveling is om alle accounts te beschermen met MFA. Dat hebben wij nu gewoon in ons beleid opgenomen. Als je inloggegevens gelekt zijn - zoals in ons geval - dan kunnen indringers niet inloggen omdat ze de sleutel van de 2e inlogstap niet hebben.”

“Als laatste, stel nou dat er toch iets mis is en je kunt niet meer herstellen vanuit het incident, zorg dat je altijd een back-up hebt waaruit je wel kunt herstellen.”

Ik denk dat het belangrijkste is dat je goed voorbereid bent op dat je op ieder moment een melding over een mogelijk lek kunt verwachten. Op dat moment moet je gewoon weten wat je moet doen.

Tips van Wilbert Hepping:

- Zorg dat je de basis op orde hebt

- Gebruik multifactorauthenticatie (MFA)

- Maak goede back-ups

- Weet welke apparaten je hebt en maak een overzicht van de tools en programma’s die je gebruikt

- Stel 'logging' in om in belangrijke applicaties sporen van inbraak te ontdekken.

Over Operation Endgame

De politie was in Europees verband bezig met ‘Operation Endgame’, waarbij verschillende botnets offline zijn gehaald. Een botnet is een netwerk van met malware geïnfecteerde computers waarmee ransomware-aanvallen uitgevoerd kunnen worden. In Nederland zijn bij deze grootschalig ontmanteling in mei 2024 33 servers in verschillende datacentra uit de lucht gehaald en werd duidelijk dat er ook Nederlandse slachtofferdata in handen van de criminelen was. Deze betrokkenen zijn door onder andere het Digital Trust Center gewaarschuwd. Een van de gewaarschuwde ('genotificeerde') organisaties was hogeschool Saxion.

Starten met cybersecurity

Heb je nog geen kennis en ervaring? Pak het dan praktisch en gefaseerd aan met de CyberVeilig Check voor zzp en mkb. Weet binnen 5 minuten wat je vandaag te doen staat om je bedrijf beter te beschermen tegen cyberaanvallen. Download je eigen actielijst en ga vandaag nog aan de slag met onze praktische instructies en tips.