Bescherm je organisatie tegen supply chain aanvallen

Elk bedrijf dat een product maakt of een dienst levert, gebruikt hierbij (deel)producten of diensten van toeleveranciers. Deze toeleverancier maakt daarbij ook weer gebruik van andere toeleveranciers. Als we alle toeleveranciers zouden uittekenen, ontstaat er een wereldwijd web van verbanden. Dit web wordt ook wel de ‘keten’ of de 'supply chain‘ genoemd. Ketens kunnen lineair zijn (waarin producten van A naar B worden doorgegeven) of bestaan uit complexe netwerken waarbij terugkoppeling tussen partijen plaatsvindt. Een bedrijf dat deel uitmaakt van een keten, kan een rol hebben als leverancier of afnemer (of beide), maar ook als toezichthouder of als brancheorganisatie.

Ook jouw bedrijf of organisatie is, misschien zonder dat je je daarvan bewust bent, in sterke mate afhankelijk van een groot aantal toeleveranciers. Als deze niet meer (kunnen) leveren, komt ook jouw productie of dienstverlening in gevaar. Naast de afhankelijkheid van fysieke deelproducten, zijn de klanten en toeleveranciers vaak ook digitaal nauw met elkaar verbonden. Dit maakt de samenwerking makkelijker, maar creëert ook sterke afhankelijkheden.

Waarom moet ik mij zorgen maken over mijn supply chain?

Er zijn grote verschillen in digitale weerbaarheid tussen bedrijven, sectoren en ketens. Het kan zijn dat de digitale weerbaarheid van jouw bedrijf op orde is, maar je toch aanzienlijke risico’s loopt omdat jouw toeleverancier of (IT-)dienstverlener kwetsbaar is voor cyberrisico’s. Dit is een risico voor de beschikbaarheid, de vertrouwelijkheid en de integriteit van je bedrijfsprocessen, informatie en daarmee jouw hele bedrijf.

Er zijn meerdere soorten digitale supply chain risico’s die jouw bedrijf kunnen aantasten. Deze worden toegelicht aan de hand van een drietal scenario’s:

- Een toeleverancier levert niet meer als gevolg van een digitale aanval;

- Je (IT-)dienstverlener is gehackt en hierdoor heeft de aanvaller mogelijk ook toegang tot jouw (digitale) systemen;

- Er is een kritieke kwetsbaarheid ontdekt in één van de (digitale) producten of diensten die je gebruikt in je bedrijfsproces.

In de zomer van 2017 werd een containerterminal in de Rotterdamse haven getroffen door een cyberaanval. Een terminal - waar normaal duizenden containers per dag verscheept worden - werd door deze aanval compleet stilgelegd, met grote logistieke problemen als gevolg.

Schepen moesten uitwijken naar andere havens, vrachtwagens konden hun goederen niet kwijt en stonden dagenlang in files en klanten moesten lang op hun spullen wachten. De totale schade liep al snel op tot in de miljoenen euro’s. En het frappante was: de haven was waarschijnlijk niet eens het doelwit van de cyberaanval, maar slechts ‘collateral damage’. Deze cyberaanval is een voorbeeld van hoe een digitale aanval niet alleen schade veroorzaakt bij het doelwit van de cyberaanval, maar grote problemen kan veroorzaken bij andere bedrijven in de keten.

Scenario 1 - Een toeleverancier levert niet meer als gevolg van een digitale aanval

De kans is groot dat je organisatie afhankelijk is van bepaalde toeleveranciers. Als leveranciers niet kunnen leveren komt de continuïteit van je organisatie in gevaar. Een voorbeeld hiervan is de zogenaamde “kaashack”.

Checkvragen om je afhankelijkheid van toeleveranciers in kaart te brengen:

- Weet je van welke toeleverancier(s) je afhankelijk bent?

- Heb je zicht op welke risico’s jouw organisatie loopt in relatie tot deze afhankelijkheden? Begin bij de toeleveranciers en dienstverlener waarvan jij denkt de grootste afhankelijkheid te hebben en die essentieel zijn voor jouw productieprocessen.

- Welke alternatieven heb je bij het uitvallen van een toeleverancier?

- Heb je jouw belangrijkste gegevens beschikbaar als de toeleverancier de gegevens kwijtraakt?

In april 2021 was een belangrijke kaasleverancier van Albert Heijn het slachtoffer van een ransomware-aanval. Hierdoor had dit bedrijf niet langer toegang tot haar (logistieke) systemen. Hoewel er nog voldoende kaas gemaakt werd, was het bedrijf niet langer in staat om de voorraad te distribueren. Het directe gevolg was dat er in de Albert Heijn winkels veel minder kaas in de schappen lag.

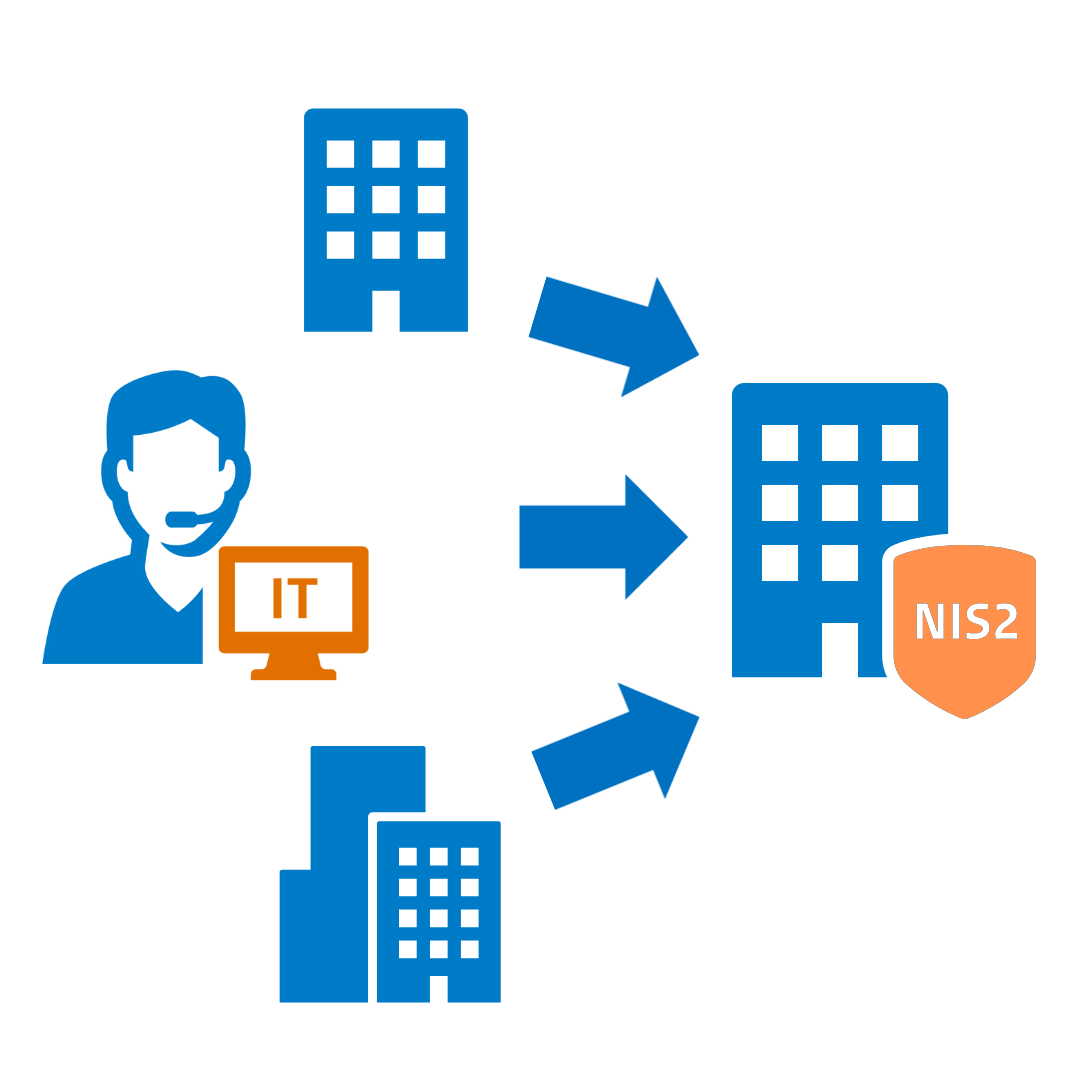

Scenario 2 - Je (IT-)dienstverlener is gehackt en hierdoor heeft de aanvaller mogelijk ook toegang tot jouw (digitale) systemen

Veel organisaties besteden hun IT uit aan gespecialiseerde IT-dienstverleners of maken gebruik van specifieke diensten voor bijvoorbeeld de financiële administratie of personeelszaken. Hierdoor ontstaat er een grote afhankelijkheid van deze dienstverleners. Via deze afhankelijkheden kunnen kwaadwillende actoren toegang krijgen tot gevoelige informatie of ze kunnen de processen van jouw organisatie verstoren.

Checkvragen om in kaart te brengen in hoeverre jij afhankelijk bent van je (IT-)dienstverlener(s):

- Wie is jouw (IT-)dienstverlener? Is het er één of zijn het er meerderen? Denk hierbij alle diensten waarvan jouw organisatie afhankelijk is. Dit gaat niet alleen om IT, maar ook om diensten die je bijvoorbeeld gebruik voor HR, financiële administratie of voorraadbeheer.

- Heb je afspraken gemaakt met je (IT-)dienstverlener over wie waar verantwoordelijke voor is? Zo ja, weet jij ook wat jouw verantwoordelijkheden zijn?

- Heeft de (IT-)dienstverlener een bepaalde certificering als bewijs van haar volwassenheidsniveau op het gebied van digitale weerbaarheid?

Voorbeelden van waar dit misging zijn een vijftal gemeenten in Limburg die gehackt werden via een IT-dienstverlener, of een groot aantal gemeenten in Duitsland die hun dienstverlening deels moesten stopzetten omdat hun IT-dienstverlener gehackt was.

Gesprek met je IT-dienstverlener

Heb je structureel gesprekken met de IT-dienstverlener? Wordt hier ook de digitale weerbaarheid besproken? Zie ook de handleiding “Gesprek met je IT-dienstverlener” over hoe je het gesprek met je IT-dienstverlener aan kan gaan.

Scenario 3 - Er is een kritieke kwetsbaarheid ontdekt in één van de (digitale) producten of diensten die gebruikt worden binnen van jouw organisatie

Organisaties maken gebruik van meerdere digitale producten en diensten zoals e-mail, chat applicaties, HR-systemen, CRM-systemen, videoconferentie programma’s en financiële systemen. Deze worden vaak door andere organisaties ontwikkeld en onderhouden, maar bevatten ook geregeld kwetsbaarheden. Indien er in één van deze componenten een kwetsbaarheid wordt ontdekt, kunnen criminelen deze kwetsbaarheid misbruiken. In het ergste geval kan dit leiden tot diefstal of versleuteling van gevoelige data waardoor je er geen toegang meer tot hebt totdat je losgeld betaalt. Dit fenomeen is beter bekend als een ransomware-aanval.

Checkvragen om risico’s met betrekking tot kritieke kwetsbaarheden in kaart te brengen:

- Heb je in beeld welke (digitale) producten en diensten er binnen jouw organisatie in gebruik zijn? Denk hierbij aan software op laptops en smartphones, maar ook aan productiemachines en toegangssystemen.

- Is er altijd iemand beschikbaar die updates kan uitvoeren buiten werktijd of zorgt jouw dienstverlener ervoor dat kritische kwetsbaarheden vrijwel direct worden geïnstalleerd?

- Zijn de producten allemaal geüpdatet met de laatste beschikbare versie?

- Gebruik je ook digitale producten of diensten waarvan de leverancier geen updates meer levert (end-of-life)? Als een product end-of-life is en er geen updates meer krijgt, start dan tijdig vervanging naar een alternatief product.

Hoppenbrouwers Techniek, een bedrijf in de technische dienstverlening, werd in 2021 gehackt door criminelen. Ondanks de snelle reactie lag het bedrijf toch enkele dagen plat, wat duizenden euro’s aan schade opleverde. De criminelen kwamen binnen via een kwetsbaarheid in softwareprogramma Kaseya. Hoewel Hoppenbrouwers Techniek deze aanval niet had kunnen voorkomen, laat dit voorbeeld wel zien wat de impact kan zijn van een kwetsbaarheid in een specifiek stukje software.

NIS2 en de supply chain

De NIS2-richtlijn is een Europese richtlijn die tot doel heeft een hoog gemeenschappelijk niveau van cybersecurity te bereiken binnen alle relevante sectoren die in de Europese Unie opereren. Organisaties die een cruciale rol vervullen op maatschappelijk en economisch gebied zijn verplicht om adequate maatregelen te nemen ten aanzien van risico’s die netwerk- en informatiesystemen bedreigen. Een belangrijk thema van deze richtlijn is de zorgplicht. Organisaties moeten passende maatregelen nemen om hun diensten zoveel mogelijk te waarborgen en de gebruikte informatie te beschermen tegen cyberbeveiligingsrisico’s. Dit wordt nog uitgewerkt in lagere wetgeving. Eén van de genoemde maatregelen die organisaties minimaal dienen te nemen omvat ’de beveiliging van de toeleveringsketen’, ofwel de supply chain.

Is jouw bedrijf onderdeel van een NIS2-keten? Ga dan alvast aan de slag met de keteninventarisatie. Maar er is meer te doen om de veiligheid van de keten op orde te maken.

Weerbaarheid in de keten, wat kun je doen?

Weerbaarheid in de keten begint bij jezelf. Heb je een risico-inventarisatie gemaakt waar je digitaal mogelijk kwetsbaar bent? Heb je binnen je bedrijf de 5 basisprincipes van het DTC en NCSC in acht genomen? Laat aan jouw afnemers en klanten zien dat je zelf ook de verantwoordelijkheid neemt en aantoonbaar cyberveilig werkt. Het PDF-rapport van de Basisscan of CyberVeilig Check voor mkb en zzp kun je hiervoor gebruiken. Wil je duidelijkheid over in welke risicoklasse je bedrijf valt? Gebruik dan de Risicoklassenindeling.

Daarnaast is het belangrijk in gesprek te gaan met jouw partners, leveranciers, en (IT-)dienstverleners. Zorg dat cybersecurity een onderwerp is dat in tussentijdse gesprekken en inkoopprocedures wordt meegenomen. Concrete stappen hiervoor zijn:

- Ga in gesprek met de toeleveranciers en andere bedrijven die onderdeel zijn van jouw supply chain.

Vraag bijvoorbeeld of zij de 5 basisprincipes naleven. Of een zelfscan hebben uitgevoerd zoals de Basisscan of CyberVeilig Check. Of in welke risicoklasse zij vallen.

Voor een gesprek met je IT-dienstverlener kan je ook de handleiding “Gesprek met je IT-dienstverlener” gebruiken. - Wanneer er een nieuw product of dienst wordt ingekocht, zorg er dan voor dat digitale weerbaarheid en continuïteit van levering mee worden genomen in het inkoopproces.

- Maak regelmatig back-ups van jouw belangrijkste systemen (of spreek af dat je IT-dienstverlener dit doet). Zorg er ook voor je regelmatig oefent met het terugzetten van de back-ups.

Handvat voor keteninventarisatie

Als bepaalde toeleveranciers of dienstverleners niet meer kunnen leveren, komt de continuïteit van je bedrijf in gevaar. Download de invulbare PDF en breng daarmee je belangrijke leveranciers in kaart en bepaal de gevolgen van een leveringsstop.

Good practices van Nederlandse organisaties

Het kan lastig zijn om zicht en grip te krijgen op cybersecurity risico's in de toeleveringsketen. Het begint bij inzicht in de afhankelijkheid van toeleveranciers en de mogelijke cybersecurity risico's. Bekijk de handvatten voor het omgaan met risico's in de keten.

Handreiking Supply Chain risico's

Onder leiding van de AIVD is een handreiking gemaakt om te inventariseren of de inzet van een bepaald product of dienst afkomstig uit een land met een offensief cyberprogramma mogelijk tot een verhoogd beveiligingsrisico leidt.

Dit artikel is tot stand gekomen in samenwerking met het Nationaal Cyber Security Centrum.